ISO/IEC27001 構築方法・ポイント

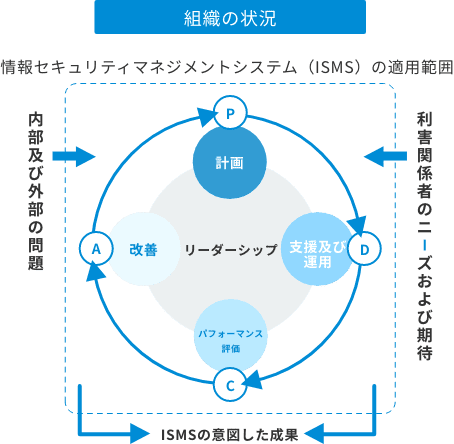

STEP1内外の課題、利害関係者そのニーズを明確に

貴社をとりまく状況を整理することから構築のステップは進みます。外部ステークホルダーを含めた外部環境や、組織体制、役割といった内部環境を勘案し、内部・外部の課題を決定します。そして、取引先や社会から貴社に求められるニーズを明確にし、具体的な施策に落とし込んでいきます。

| 項目/種類 | 組織の内部・外部の状況(4.1) | 利害関係者(4.2) | 利害関係者のニーズ(4.2) | リスク及び機会(6.1.1) | ISMS目標(6.2) | 達成のための計画(6.2) | 運用管理の計画(8.1) | 監視・測定項目(9.1) | 分析・評価(9.1) |

|---|---|---|---|---|---|---|---|---|---|

| 1 | 顧客の機密情報の漏洩 | 顧客 | 情報の気密性、契約の履行 | 機密情報の漏洩による信用の低下 | 機密情報の取扱いに関する教育・運用管理の徹底 | ・・・・ | ・・・・ | ・・・・ | ・・・・ |

| 2 | |||||||||

| 3 | |||||||||

| ・ ・ ・ ・ |

STEP2適用範囲の決定

貴社のとりまく状況を整理することにより、適用範囲を決定します。自社全体で認証を取得することも可能ですし、1部署、1支社など範囲を限定することも可能です。

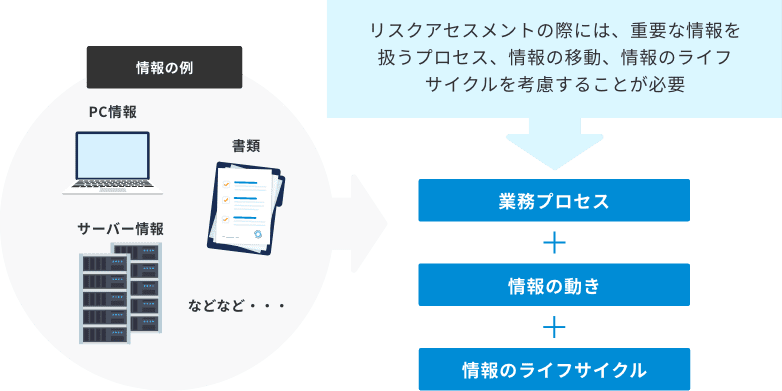

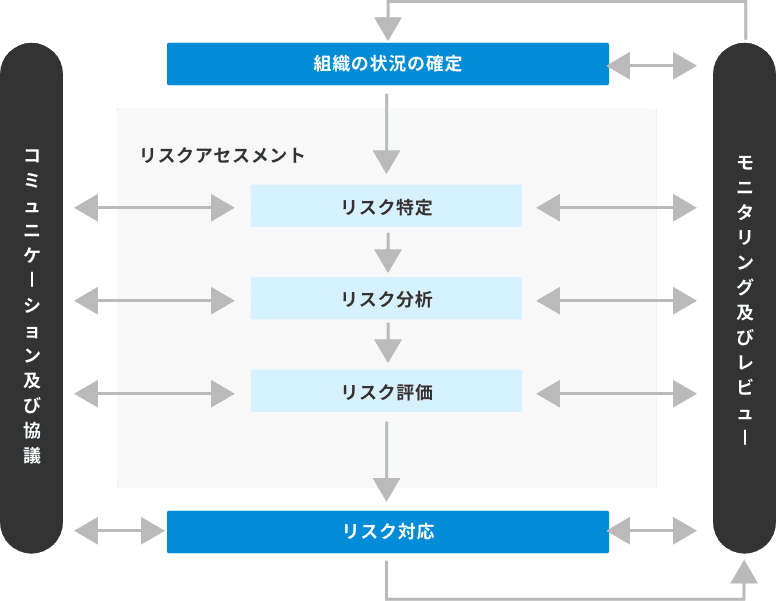

STEP3リスクアセスメントの実施

リスクアセスメントの具体的な方法については、規格では明示していません。多くの場合、情報の移動によりリスクが変化するため、どのような状態になった時にリスクが高く、重点管理する必要があるかを把握することが重要です。これまでは資産の洗い出し、資産台帳からリスクアセスメントをするケースも多かったですが、情報漏えいは意図しない破棄、利用などにより起こり、情報の動きによってもたらされます。よって、プロセスと情報資産の両面でリスクアセスメントを行い、いかに管理していくかが、重要です。これらの管理策は付属書Aと比較し、見落としがないことを検討することも求められています。

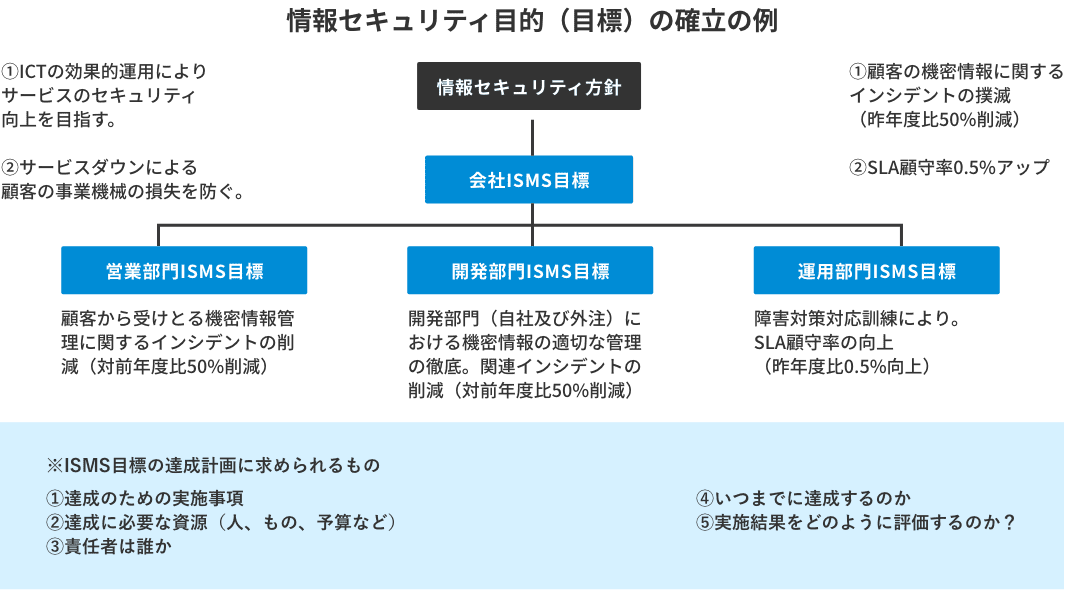

STEP4目的及び計画の策定

貴社を取り巻く環境の把握、リスクアセスメントにより管理点を抽出し、情報セキュリティ目的(目標)におとしこんでいきます。この情報セキュリティ目的は事業計画と連動した形で戦略方向性と一致させることが望ましく、全社、もしくは各部門レベルに展開させていきます。

STEP5PDCAサイクルの実施

トップの役割、社員の教育、目的(目標)を明確にしたうえで、運用レベルに入ります。その際重要になるのが顧客からの情報の対応ではないでしょうか。顧客の声が埋もれていないか、どのように吸い上げるシステムになっているかを、内部監査などを通じてチェックします。その結果をマネジメントレビューのインプットとすることで、トップのアウトプットを仰ぎます。

STEP6審査

ISO/IEC27001において現地審査は、2段階に分かれています。 第1段階では主に文書の構築状況を、第2段階では運用状況を確認します。

無料ウェビナー

無料ウェビナー 資料

資料 無料

無料 メルマガ登録

メルマガ登録 お問い

お問い